En l’espace de quelques semaines, Internet a été frappé par deux attaques informatiques mondiales. Si la première à l’aide de Wannacrypt avait comme finalité l’argent, la seconde serait très différente. Plusieurs indices poussent les experts à penser que la nature « ransomware » de Petya n’est qu’un leurre. Son objectif réel est de faire un maximum de dégâts sans autre but.

Petya a surgi de l’ombre le 27 juin dernier. En l’espace de quelques jours, l’application malveillante s’est infiltrée dans de multiples ramifications d’Internet pour frapper au final 64 pays. Rien qu’en Ukraine, source de sa propagation, 12 500 ordinateurs ont été infecté. Le bilan est lourd avec des entreprises, des administrations et plusieurs infrastructures critiques touchées. L’infection s’est rapidement étendue à la Russie, la Pologne puis les pays de l’Est, l’Europe et même les Etats Unis.

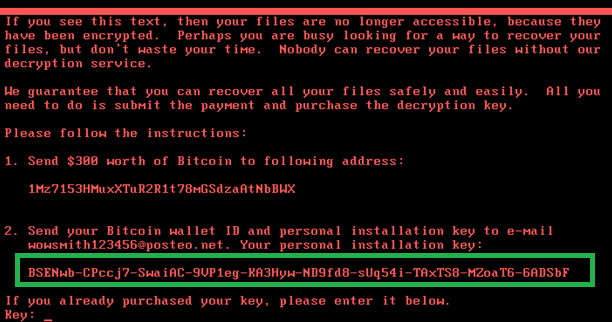

Le fonctionnement de Petya est de mettre en place un chiffrement de certaines données des ordinateurs touchés afin de soutirer de l’argent à leurs propriétaires. Ces derniers sont sollicités par une notification leur demandant une somme en échange de la clé de déchiffrement.

Petya, ce n’est pas un ransomware mais un Wiper

Cependant, le mode opératoire de Petya pose problème à plusieurs experts en sécurité. Son objectif est normalement de pouvoir récupérer un maximum d’argent en communiquant aux victimes leurs clés de déchiffrement. Cette partie “communication”, essentiel pour s’enrichir grâce aux victimes,est tout aussi importante que les performances du virus. C’est justement cette “partie” qui pose problème aux experts.

Les auteurs de l’attaque ont utilisé une adresse électronique publique pour leurs demandes de rançon. Cette démarche n’est pas « sérieuse » aux cotés de la complexité de Petya. Dès sa découverte, le compte de messagerie a été clôturé. Les pirates sont donc dans l’impossibilité de communiquer les clés de déchiffrement et surtout de récolter de l’argent. « L’amateurisme » interpelle car il s’agit du seul moyen de communication entre les pirates et leurs victimes.

Comment est-il possible que des pirates à l’origine d’un logiciel malveillant complexe et élaboré, capable d’infecter en quelques heures des milliers d’ordinateurs n’ont pas travaillé d’avantage cet élément crucial d’un ransomware ?

Le chercheur en sécurité connu sous le pseudonyme “the grugq” explique

“Bien que le ver est camouflé pour ressembler à un ransomware Petya, son canal de paiement est extrêmement pauvre.”

Petya, un seul but nuire et détruire

Le cherche note qu’en dehors de l’affaire de l’adresse mail publique, il y a trop de complexité autour des informations demandées aux victime. Un ransomware utilise généralement une procédure rapide afin que la transaction se fasse le plus simplement du monde.

Il ajoute

« Si ce ver génial et élaboré avait-été conçu pour générer des revenus, son pipeline de paiement ne l’est pas du tout. La ressemblance avec Petya, premier du nom, n’est que superficiel. Bien qu’il existe un partage important de code, le vrai Petya a été à l’origine d’une entreprise criminelle pour gagner beaucoup d’argent. Ce ransomware n’est certainement pas conçu pour gagner de l’argent. Il est conçu pour se propager rapidement et causer un maximum de dégâts, le tout sous une fausse couverture plausible de “ransomware”. »

Nous retrouvons le même son de cloche du coté des laboratoires de Kaspersky. A la vue des dernières découvertes, Anton Ivanov et Orkhan Mamedov ajoutent

“Cela soutient la théorie selon laquelle cette campagne de logiciel malveillant n’a pas été conçue comme une attaque de ransomware afin de soutirer de l’argent. Il semble qu’elle a été mise en œuvre pour nuire seulement »

Cette hypothèse est aussi soutenue par Matthieu Suiche de chez Comae Technologies.

Désormais, un faisceau d’indices évoque que Petya a été déguisé en ransomware. Son but a été d’infecter le maximum d’ordinateurs en Ukraine. Les infrastructures et les services essentiels du pays ont été visés mais aussi les grandes entreprises du pays.

De son côté Microsoft a souhaité être rassurant en indiquant qu’un Windows avec les dernières mises à jour était immunisé. Dans le doute, il existe un moyen d’empêcher l’exécution de Petya, c’est-à-dire le chiffrement des données si l’ordinateur est infecté.

Il suffit normalement de

“créer un fichier appelé perfc dans le répertorie C:/ Windows et de lui assigné des droits de lecture seulement ».

Si vous ne savez pas comment faire un patch est disponible. Il a été créé par Lawrence Abrams de Bleeping Computers.